CPUに内在する脆弱性「Spectre」に新種「Variant 4」が登場、Intel・AMD・ARMは対応策を発表

IntelなどのCPUに内在する脆弱性「Spectre」に、新たに「Variant 4」が追加されました。MicrosoftとGoogleのProject Zeroによって発見されたVariant 4に対して、IntelやAMD、ARMはそれぞれ対応を表明しています。

ADV180012 | Microsoft Guidance for Speculative Store Bypass

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/ADV180012

1528 - speculative execution, variant 4: speculative store bypass - project-zero - Monorail

https://bugs.chromium.org/p/project-zero/issues/detail?id=1528

Spectre Variant 4も、すでに発見されたSpctreと同様にCPUが行う「投機的実行」処理を悪用したサイドチャンネル攻撃で、「Speculative Store Bypass(SSB)」という攻撃内容に応じて新たなサブクラスが与えられています。Variant 4の脆弱性を悪用することで、攻撃者は特権付きのデータを読み取る可能性があるとのこと。

Variant 4について、Intelは以下の通り公式発表を行い、対応予定であることを明らかにしています。

Addressing New Research for Side-Channel Analysis | Intel Newsroom

https://newsroom.intel.com/editorials/addressing-new-research-for-side-channel-analysis/

Intelのレスリー・カルバートソン氏は、「まず最初に、Variant 4を悪用したことで被害が発生したという報告を受けていないということから、話を始めさせてください」と述べています。Intelによると、すでにリリースされたSpectre Variant 1・2向けの修正パッチによって、Variant 4は対応できるとのこと。その上で、Variant 4用にマイクロコードとパートナー企業によるソフトウェア更新を組み合わせる形でVariant 4向けに追加的な緩和策を提供する予定だと述べています。

なお、ベータ版のVariant 4マイクロコードアップデートはすでにOEMシステムメーカーや一部のソフトウェアベンダーに提供されており、今後数週間以内にBIOSやソフトウェアアップデートとして提供される予定だとのこと。ただし、パッチの適用テストでは「パフォーマンスに与える影響は見られなかった」と述べつつも、SYSmark 2014 SEやSPECなどのベンチマーク測定では、2~8%の性能低下があったことも明らかにしています。

Project Zeroチームの実証試験で、「A8-9600 R7」でのVariant 4を悪用した攻撃が実証されたAMDは、以下の通りの発表を行っています。

AMD Processor Security | AMD

https://www.amd.com/en/corporate/security-updates#paragraph-290416

AMDによると、MicrosoftはすでにWindowsクライアントやWindowsサーバー向けのAMD CPU向けの更新プログラムの最終テストと検証を完了しているとのこと。これらの更新プログラムは、標準的なセキュリティ更新プログラムとしてリリースされる予定です。なお、Linuxディストリビューター向けのSSBアップデートは開発中なので、ユーザーは各Linuxディストリビューターのガイダンスに従ってほしいと述べています。

Project Zeroのテストでは製品がチェックされていないARMも以下の通り、Variant 4についての見解を明らかにしています。

Speculative Processor Vulnerability – Arm Developer

https://developer.arm.com/support/arm-security-updates/speculative-processor-vulnerability

新たに発見されたVariant 4は、キャッシュタイミングに関するサイドチャンネル攻撃で、すでにセキュリティ研究では知られたアイデアで新しいものではないとのこと。そして、「大半のARMプロセッサは、この種のサイドチャンネル投機的実行の影響を受けない」と明言しています。

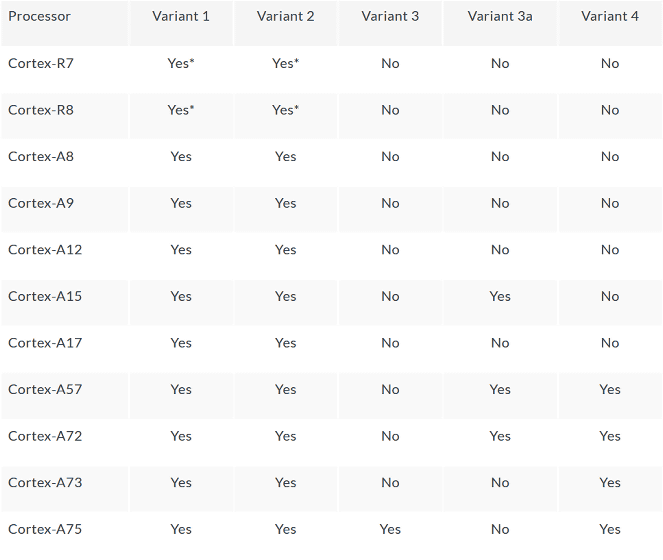

以下が、ARM発表によるSpectre問題に関する影響の有無リストです。

Variant 4で「Yes」のCortex-A57・Cortex-A72・Cortex-A73・Cortex-A75について、Linux OSでは緩和策は起動時のmemory disambiguationを無効にできるかどうかにかかっているとのこと。そのため、信頼されたファームウェアによるサポートがリリースされるのを待つべきだとしています。

・関連記事

IntelのCPUに新たな8つの脆弱性が発見される、内4つは「高い危険性」との評価 - GIGAZINE

Intelが脆弱性「Spectre」「Meltdown」をハードウェアレベルで対策したCPUを2018年後半にリリースすると発表 - GIGAZINE

Intel製CPUに内在する脆弱性問題の根は深く「すべてのプロセッサが安全性と高速性を両立できない問題を抱える」との指摘 - GIGAZINE

CPU脆弱性メルトダウンの対策パッチを導入したEpicのゲームサーバーのCPU使用率が爆上げ - GIGAZINE

Intelのここ10年内に登場したCPUに潜むリモート操作される脆弱性に緊急パッチがリリースされる - GIGAZINE

・関連コンテンツ