BGPハイジャックの常習犯が「インターネットの世界からBANされた」と報告される

By MENAEntrepreneur.org

2017年8月25日に日本のインターネットにおいて、大規模な通信障害が発生し、インターネットに接続しづらい問題が発生しました。この大規模障害の原因とされているのがBGPハイジャックであり、Googleが「自社のネットワーク設定のミスが原因で障害を起こしてしまった」ことを認めています。このようにBGPハイジャックは機器の設定ミスによって偶発的に発生してしまうことがありますが、意図的にBGPハイジャックを行う人たちもいます。DNSサービスを提供しているDynによると、「セキュリティ研究者の活動により、BGPハイジャックの常習犯として知られていたBitcanalが世界中のインターネットプロバイダーから切り離され、遂にはインターネットに接続できなくなってしまった」とのことです。

Shutting down the BGP Hijack Factory | Dyn Blog

https://dyn.com/blog/shutting-down-the-bgp-hijack-factory/

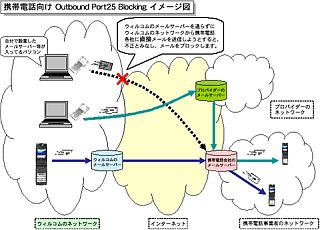

ウェブブラウザが特定のウェブサイトにアクセスしようとすると、物理的に距離の離れたサーバーであっても短時間で目的のサイトに到達することができます。これは、インターネット上に数多く存在するASと呼ばれるルータ機器が最適な経路情報を持っているから実現できているもので、ASが持つ経路情報をインターネット上のAS同士がBGPと呼ばれるプロトコルを使用して定期的に交換することで、常に最適かつ最新の情報が保持される仕組みとなっています。

BGPハイジャックは、攻撃者がインターネット上に「このネットワークに行くならウチを通るのが早いですよ」と経路情報を詐称したASを設置し通信を誘導するものです。この情報を得てしまった他のASは「ウソの経路情報」に従って、さまざまな通信を詐称された経路に誘導します。BGPハイジャックの多くは2017年8月25日の大規模障害のように、人為的なミスによるものがほとんどですが、中にはIDやパスワードなどを盗聴する目的で意図的に通信データを誘導するケースがあります。

Dynでインターネット分析責任者の立場にあるダグ・マドリー氏によると、「Bitcanalと呼ばれる怪しげな経路情報を持つ会社があることが話題となっていた」と話しており、目的は不明であるものの、Bitcanalは小規模なBGPハイジャックを繰り返し行っていたことから、セキュリティ研究者の間で注目されていました。

その後も、Bitcanalの度重なるBGPハイジャックに「人為的なミスではなく、悪意を持って意図的にやっている」と感じたセキュリティ研究者たちは行動を起こします。研究者は、Bitcanalが接続に使用していたプロバイダーのGTTとCogentに「過去のBGPハイジャックと思われる行為」について実際の通信のグラフデータを合わせて報告。すると、すぐにBitcanalはこれらのプロバイダーからインターネット接続を切断されてしまいました。

しかし、BitcanalはベルギーのインターネットプロバイダーBICSのネットワークを使用して、短期間でインターネットに復帰します。これを確認した研究者は、BICSにBitcanalの悪質行為を報告し、インターネットから切断することに成功します。

その後も同様のイタチごっこが続きましたが、研究者がプロバイダーにBitcanalの問題行為をエビデンス付きで示した効果は非常に大きく、研究者が連絡すると、すぐにインターネットプロバイダーが対応する状態となっていたそうです。そして、2018年7月9日にHurricane Electric、2018年7月10日にIP Telecomによって、BitcanalのASが切り離されたことを受けて、「Bitcanalがインターネットに復帰する見込みはしばらくないだろう」とマドリー氏が語っています。

・関連記事

正しいURLなのに偽のサイトへアクセスしてしまう事案が発生 - GIGAZINE

AmazonのDNSサービス「Route 53」が攻撃され時価1600万円の仮想通貨がユーザーから奪われる - GIGAZINE

ロシア政府の管理下にある通信事業者が金融サービスのインターネットトラフィックをハイジャック - GIGAZINE

世界54カ国で50万台以上のネットワーク機器に感染するマルウェア「VPNFilter」、作成には国家が関与している疑い - GIGAZINE

偽のドメイン名をかたる「DNSハイジャック」の標的がAndroidからiOSやPCへと拡大して世界中にも拡散中 - GIGAZINE

・関連コンテンツ