Googleの脆弱性発見チーム「Project Zero」は「ベンダーへの脆弱性報告」に頭を悩ませている

by Tim Gouw

ソフトウェアに脆弱(ぜいじゃく)性が発見されてから修正パッチが配布されるまでの間に、その脆弱性を突いた攻撃を仕掛けるゼロデイ攻撃は防御が非常に難しく、企業や個人に甚大な被害を及ぼす可能性があります。Googleにはそんなゼロデイ攻撃を専門に研究し、対策を講じるセキュリティチーム「Project Zero」が存在しています。選抜された優秀なハッカー集団で構成されたProject Zeroは、ソフトウェアの脆弱性を発見するとベンダーに報告を上げており、「ベンダーに脆弱性を報告する時に困ること」を解説したブログが公開されています。

Project Zero: Adventures in vulnerability reporting

https://googleprojectzero.blogspot.com/2018/08/adventures-in-vulnerability-reporting.html

Project Zeroがセキュリティ上の脆弱性をベンダーに報告する時、ほとんどの場合は非常に簡単に報告が完了するそうですが、中には非常に報告が面倒かつ複雑で予想以上に手こずるケースがあるとのこと。ゼロデイ攻撃を防ぐためにはいち早く脆弱性を開発者側が認識し、修正パッチを配布することが重要ですが、そもそもベンダーに脆弱性を報告できなければ対策の取りようがありません。

脆弱性報告者の観点から見ると、脆弱性を報告する窓口が見つけやすい場所にあることが非常に助かります。ベンダーやソフトウェアの公式ウェブサイト上に脆弱性をどこから報告すればよいのか記載されていなかったり、記載されていても情報が古すぎて使い物にならなかったりすると、脆弱性の報告が遅れてしまいます。

「脆弱性を報告するにあたっては、プロセスが明確に文書化されており、さらにそのプロセスが短くて簡略であると非常にありがたいです」とProject Zeroチームは述べています。時には何十個もの脆弱性が1つのソフトウェアで発見されることもあるため、なるべくクリックが少なく、ページの読み込みも少ないことが望ましいとのこと。あまりにも脆弱性報告プロセスが長すぎると、途中で報告するのを先延ばしにしてしまったり、諦めてしまったりすることもあるとしています。

by bruce mars

ベンダーが脆弱性についての報告を受け取った際、報告者に対しての通知がされることも助かるとProject Zeroチームは説明しています。脆弱性報告はソフトウェアの不具合または人為的ミスによって途中で失われてしまうこともあり、Project Zeroでは「ちゃんとベンダーが脆弱性報告を認識しただろうか」と気になってしまうとのこと。すぐさま脆弱性に対応することができなくても、とりあえず「脆弱性に関する報告を受け取りました」という返事が返ってくると、Project Zeroは一安心できるそうです。

また、脆弱性報告プロセスについて、ベンダー側でしっかりチェックしていないケースもあるとProject Zeroは語りました。Project ZeroのチームはSamsungのソフトウェアに関する脆弱性を発見し、脆弱性を報告した時の事例を挙げて、脆弱性報告プロセスにまつわる多くの問題について解説しています。

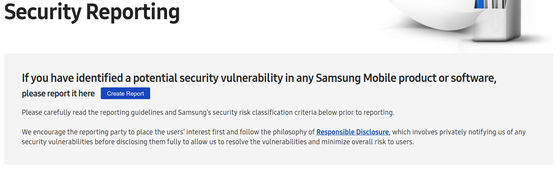

Samsungのセキュリティページには、脆弱性報告用のボタンが存在していたそうです。報告者がボタンをクリックすると、脆弱性報告用アカウントのサインインを要求されましたが、報告者はSamsungのアカウントを持っていませんでした。報告者がアカウントの作成をしようとすると……

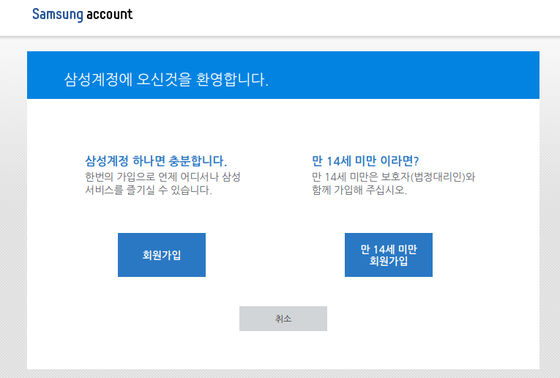

韓国語のページに飛んでしまいました。この時点で、韓国語のわからない報告者はどうしたらいいのかわからなくなってしまいます。

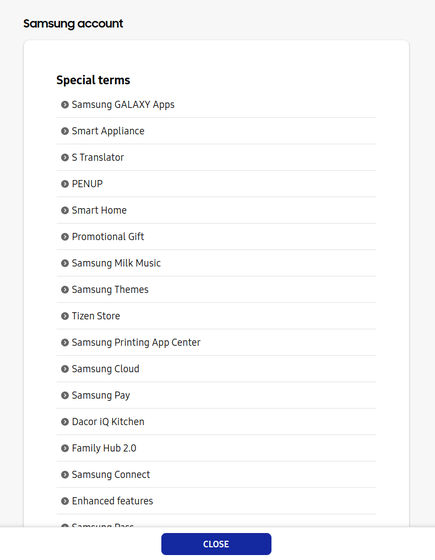

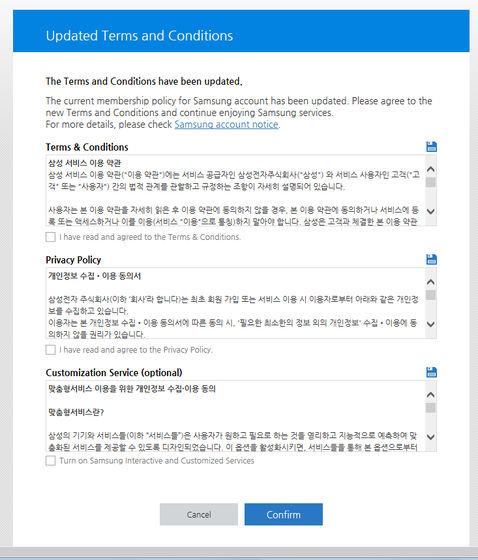

報告者はどうにか英語のサインアップページにたどり着きましたが、次はいくつもの条項に同意して契約を結ぶことを要求されたとのこと。

条項のほとんどは脆弱性の報告と直接的な関係がなかったそうですが、報告者は脆弱性を報告するために仕方なくさまざまな条項に同意していきました。その中では誕生日や郵便番号の入力までさせられたとのことで、時には文章が韓国語のままだったこともあったと報告者は述べています。

最終的に脆弱性報告ページにまでたどり着くことができましたが、そこには「あなたが発見した脆弱性を公開する時、事前にSamsungの同意を得なければなりません」「Samsungは脆弱性の公開について、許可しない場合があります」といった文言が並んでいたとのこと。「この時に行った脆弱性報告プロセスは、快適ではありませんでした」とProject Zeroチームは振り返りました。

Samsungの脆弱性報告プロセスについて、「ベンダーによるプロセスのチェックが行われていない点が問題です」とProject Zeroは述べています。英語のページから突然韓国語のページに飛んでしまうといった状況は、英語版の脆弱性報告プロセスがチェックされていないことを意味し、不必要にワークフローが長すぎる点もユーザーに対して不親切です。その後、Samsungの脆弱性報告プロセスは改善されたとのことですが、こういった問題はほかのベンダーでも発生しているといいます。

また、Project Zeroは脆弱性をベンダーに報告した後で90日間の修正パッチ配布猶予を与えるとしていますが、報告から90日が経過したら「これ以上ユーザーを危険にさらせない」として脆弱性を公開することにしています。そんな中、脆弱性報告フォームに「脆弱性の公開は180日後にすること」「こちらの同意なしで脆弱性を公開することを禁止する」といった条項が含まれていると困ってしまうとのこと。

by freestocks.org

Project Zeroは「ベンダーの脆弱性報告プロセスの問題によって脆弱性の報告が遅れてしまうと、セキュリティに悪影響が及びます」として、ソフトウェアベンダーは自身の脆弱性報告プロセスに問題がないかどうか、確認するべきだと述べました。

・関連記事

Googleの超優秀バグハンターやハッカーの神童が集結したドリームチーム「Project Zero」とは? - GIGAZINE

Googleの脆弱性発見チームProject ZeroがiOS 11の脱獄を可能にする脆弱性攻撃「tfp0」を公開 - GIGAZINE

iOS・OS Xに危険なゼロデイ脆弱性、OSを最新版にアップデートで回避可能 - GIGAZINE

米海軍がゼロデイ攻撃を仕掛けるためにApple・Microsoft・Adobeなど市販ソフトの脆弱性を募集していたことが発覚 - GIGAZINE

日本と韓国を狙ったFlashのゼロデイ攻撃を確認、脆弱性はロシア人ハッカーがHacking Teamに販売 - GIGAZINE

・関連コンテンツ