ビデオ会話ソフト「Zoom」にユーザーの許可なくカメラが有効化される脆弱性が発見される

by Maik Meid

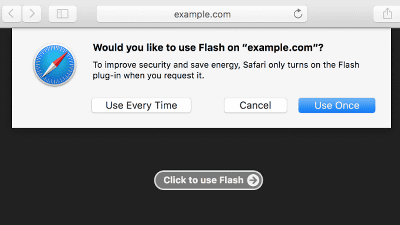

リアルタイムでビデオ会議・コンテンツ共有が可能なソフトウェア「Zoom」のMac版で、悪意のあるWebサイトにアクセスするとユーザーの許可なしでもカメラで有効化されるという脆弱性が発見されました。

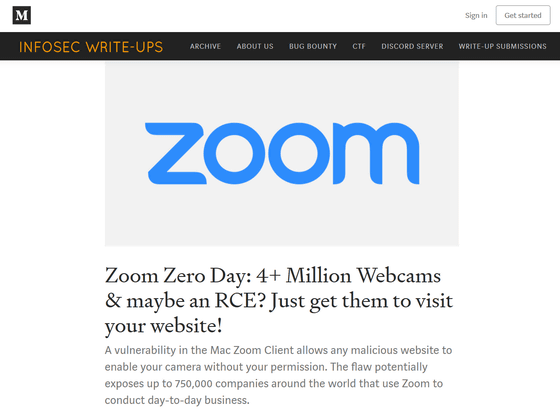

Zoom Zero Day: 4+ Million Webcams & maybe an RCE? Just get them to visit your website!

https://medium.com/bugbountywriteup/zoom-zero-day-4-million-webcams-maybe-an-rce-just-get-them-to-visit-your-website-ac75c83f4ef5

Response to Video-On Concern - Zoom Blog

https://blog.zoom.us/wordpress/2019/07/08/response-to-video-on-concern/

Zoom security flaw lets hackers access Mac webcams - Vox

https://www.vox.com/recode/2019/7/9/20687689/zoom-mac-vulnerability-medium-jonathan-leitschuh-camera

発見されたMac版Zoomの脆弱性とは、どんなウェブサイトでもユーザーの許可なしにカメラを有効化にして強制的にビデオ会議に参加させることができるというもの。この脆弱性を活用し、無効なビデオ会議にユーザーを延々と参加を強制することでDoS攻撃を仕掛けることも可能でした。

さらに、インストール時にPC上にローカルサーバーを作成するというZoomの仕様を利用して、ウェブサイトを介してZoomを強制起動させるリクエストを受けると、アンインストール後でもZoomが自動的に「再インストール」されてビデオ会議に参加されられてしまうというOSに依存しない脆弱性も発見されています。

By TheDigitalWay

この一連の脆弱性を発見したのはセキュリティエンジニアのジョナサン・ライトシューさん。ライトシューさんは2019年3月にはこれらの脆弱性を発見しており、3月26日にライトシューさん自身が講じた修正案と90日の「公開開示期限」をZoom社に通達していました。しかしZoom社は「ユーザーがワンクリックで会議に参加できる機能」を優先し、この脆弱性が実際に活用されたという報告もないことから、これらの脆弱性を「低リスク」だとしていたとのこと。

Zoom社の公式発表によると、この問題は2019年5月にはパッチによって修正済みだったそうです。しかし、このパッチは設定を行うことで初めて適用されるものだったため、デフォルトの状態では脆弱性は残されたままだったことが判明。さらに、7月7日には施されたはずの修正が取り払われ、ユーザーの許可なくウェブカメラが起動できる脆弱性が復活してしまいました。ライトシューさんは公開開示期限が過ぎた7月8日に、一連の問題と脆弱性の修正方法を独自に公開しました。

Zoom Zero Day: 4+ Million Webcams & maybe an RCE? Just get them to visit your website!

ライトシューさんの発表を受けて多数のユーザーが抗議したようで、発表の1日後の2019年7月9日にZoom社はローカルサーバーを完全に削除する修正パッチを公開。また、Zoom社は2019年7月12日にビデオを常にオフにできる修正をリリースする予定だと発表しました。

脆弱性報告に対するZoom社の対応も話題になっています。Zoom社は今回のような脆弱性の報告に対して報奨金を出すとしていましたが、この報奨金は「秘密保持契約にサインしなければならない」という条件付きでした。FSFフリーソフトウェア賞の受賞歴を持つGoogleのセキュリティエンジニアのマシュー・ギャレット氏は、ライトシューさんが90日間の公開開示期限を設けたことに「一般的な規範にのっとったもの」と記しており、Zoom社が報奨金の受け取りに機密保持契約を要求していることについて「この問題を公表することでエンジニアとして名が上がることを思えば、機密保持契約を要求することは脆弱性報告のインセンティブとしての働きを妨げている」と非難しています。

ライトシューさんは今回の脆弱性の公表に際して「この問題は容認できない(This is unacceptable)」とTwitterでコメントしていました。

Heads up @zoom_us:

— Jonathan Leitschuh (@JLLeitschuh)

The fix for the security vulnerability that impacts ~4 million of your users has regressed.

90-day public disclosure deadline was June 24th.

I'm going public tomorrow.

This is unacceptable.

・関連記事

Googleのお抱えハッカーがWindowsのバグを発見、深刻度は低いがサービス拒否状態に陥る恐れあり - GIGAZINE

1000以上のAndroidアプリが無断であなたの個人情報を盗んでいる、「許可しない」にしていてもダメ - GIGAZINE

チャットアプリWhatsAppに電話一本でスマホを乗っ取れる脆弱性が発見される、スパイウェアがインストールされた実例も - GIGAZINE

「iPhoneアプリの多くがユーザー情報を第三者に送信している」との報道 - GIGAZINE

iOS版Twitterアプリで広告主に位置情報が共有してしまうバグが発生 - GIGAZINE

・関連コンテンツ