クレジットカード情報を抜き出すスキミングコードがAmazon S3で1万7000件のドメインに仕掛けられる

By kenishirotie

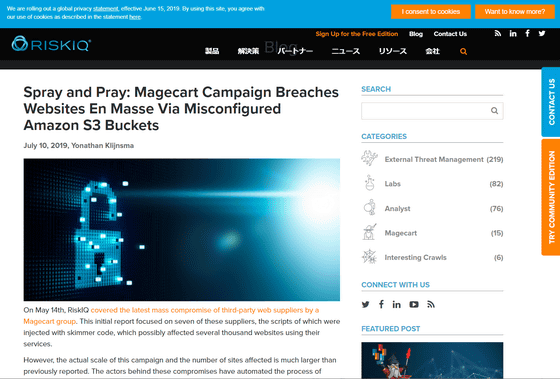

サイバー犯罪組織・MagecartがWebスキミングを目的としてクラウドストレージサービス・Amazon Simple Storage Service(Amazon S3)に不正コードを埋め込んでいたことがわかりました。このことを報じたセキュリティ企業のRiskIQによると、不正コードが埋め込まれたドメインは1万7000件以上で、中にはAlexaでの利用率上位2000件以内に入っていたサイトも含まれていたとのことです。

Magecart Breaches Websites Via Misconfigured Amazon S3 Buckets

https://www.riskiq.com/blog/labs/magecart-amazon-s3-buckets/

Magecart Hackers Infect 17,000 Sites Through Misconfigured Amazon S3 Buckets

https://thehackernews.com/2019/07/magecart-amazon-s3-hacking.html

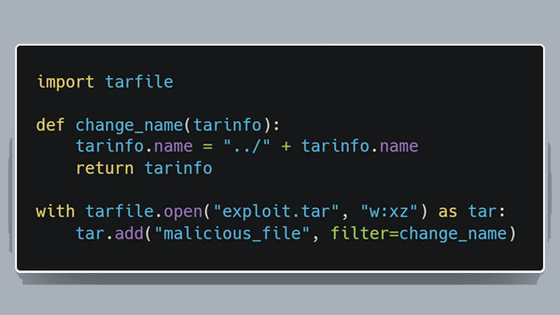

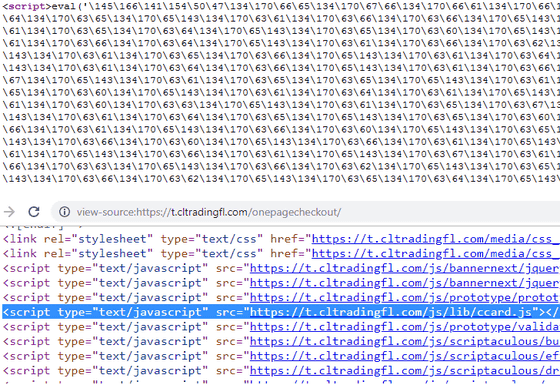

Amazon S3では、クラウドストレージ上でフォルダとしての機能を果たす「バケット」を作成する際、バケットのアクセス権限・書き込み権限を「誰にでも与える」設定が可能です。そこで、Magecartは不特定多数のバケットに対して無作為攻撃を実施、書き込み権限がオープンになっているバケットの中にあるJavaScriptファイルにスキミング用コードを追加しました。追加された不正コードはクレジットカード情報などを盗み出すもので、一見してもわからないように「難読化」が施されていたそうです。

この攻撃でスキミング用コードを埋め込まれたJavaScriptは、必ずしもクレジットカード情報を扱うものではなかったため、実際にクレジットカード情報の抜き取りが行われたとみられる事例は少数だったそうです。しかし、RiskIQはこのような無作為攻撃型の不正アクセスの手法を「労力に対して利益の大きい手法」と評価し、被害の背景に存在しているバケットを設定する際の「セキュリティ意識の低さ」を指摘しています。

Amazonによると、新しく作成されたAmazon S3バケットは「プライベート」かつ「保護される」がデフォルトで選択されるようになっているとのこと。RiskIQはAmazon S3バケットのアクセス制御について、ホワイトリストや書き込み権限を持つユーザー、アクセス制限などを見直すことを推奨しています。

RiskIQは「Amazon S3のセキュリティポリシーと一般的なWebスキミング攻撃に対する意識を高めるために、この記事を公開しています」と記しています。

・関連記事

100億円以上を盗み出した国際サイバー犯罪組織が米独など六カ国の協力で解体へ - GIGAZINE

ウイルス対策企業が3社まとめてハッキングされ30TBのデータが流出、ハッカーは30万ドルで買い手を募集中 - GIGAZINE

「史上最悪のデータ侵害事件」の容疑者として中国人ハッカーが起訴される - GIGAZINE

ランサムウェア被害で5400万円の身代金を支払ったアメリカの自治体が市のIT責任者1名を解雇 - GIGAZINE

Googleが一部のユーザーパスワードを暗号化していない状態で14年もの期間保管していたことが発覚 - GIGAZINE

・関連コンテンツ